Nmap (“Network Mapper”) je open-source nástrojom na skúmanie siete a kontrolu bezpečnosti. Bol vyvinutý s ohľadom na rýchle skenovanie veľkých sietí, hoci funguje výborne aj pri nasadení proti jednotlivým hostiteľom. Nmap neobvyklými spôsobmi používa neupravené IP pakety na určenie hostiteľských staníc v sieti, služieb, ktoré tieto hostiteľské stanice ponúkajú, na akom operačnom systéme (a verziách OS) bežia, aký typ paketových filtrov alebo firewallu je použitý, a mnoho ďalších charakteristických vecí. Hoci sa Nmap bežne používa na vykonávanie kontrol bezpečnosti, veľa systémových a sieťových administrátorov ho využije aj pri obvyklých úlohách ako napríklad kontrola obsahu siete, správa časových rozvrhnutí upgradovania služby či monitorovanie uptimu hostiteľskej stanice alebo služby.

Výstup aplikácie Nmap je tvorený zoznamom skenovaných cieľových staníc s dodatočnými informáciami o každom z nich v závislosti na použitých možnostiach. Kľúčovou medzi týmito informáciami je “tabuľka zaujímavých portov ”. Táto tabuľka obsahuje zoznam čísel portov a protokolov, názov služieb a stav. Stav môže byť buď otvorený, filtrovaný, zatvorený, alebo nefiltrovaný.

Otvorený znamená, že aplikácia na cieľovom počítači načúva spojeniam alebo paketom na tomto porte. Filtrovaný znamená, že nejaký firewall, filter alebo sieťová prekážka blokuje port takým spôsobom, že Nmap nedokáže určiť, či je port otvorený alebo zatvorený. Zatvorené porty neobsahujú žiadne na nich načúvajúce aplikácie, aj keď by sa mohli kedykoľvek otvoriť. Porty sú označované ako nefiltrované ak reagujú na testovanie Nmapom, no Nmap nedokáže určiť, či sú otvorené alebo zatvorené. Nmap ohlási kombináciu stavov otvorený|filtrovaný a zatvorený|filtrovaný ak nedokáže určiť, ktorý z dvoch stavov zodpovedá portu. . Ak bola vyžadovaná detekcia verzie, tabuľka portov môže takisto obsahovať podrobnosti o verzii softvéru. Ak je vyžadovaný sken protokolu IP (-sO), Nmap poskytne informácie namiesto načúvajúcich portov informácie o podporovaných protokoloch IP.

Okrem tabuľky zaujímavých portov dokáže Nmap poskytnúť ďalšie informácie o cieľových staniciach, vrátane reverzných názvov DNS, odhadov operačného systému, typoch zariadení a MAC adries.

Nmap je možné použiť v príkazovom riadku, alebo spustiť s grafickou nadstavbou Zenmap. Zápis príkazu je:

nmap [ <Typ skenu> …] [ <Možnosti> ] { <Špecifikácia cieľovej stanice> }

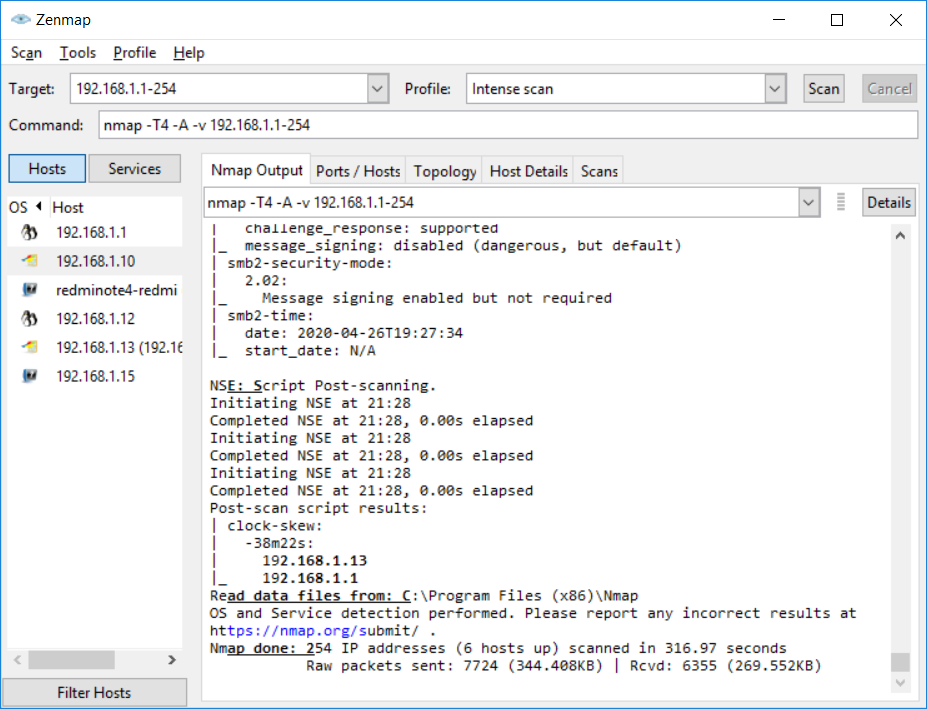

Typický Nmap sken je zobrazený na tomto obrázku:

Zoznam možností nmap

ŠPECIFIKÁCIE CIEĽOVEJ STANICE:

Je možné zadať hostiteľský názov stanice, IP adresy, siete atd.

Príklad: scanme.nmap.org, microsoft.com/24, 192.168.0.1; 10.0.0-255.1-254

-iL <inputfilename>: Použiť ako vstup zoznam hostiteľských staníc alebo sieti

-iR <num hosts>: Zvoliť náhodné cieľové stanice

–exclude <host1[,host2][,host3],…>: Vynechať hostiteľské stanice alebo siete

–excludefile <exclude_file>: Vynechať zoznam zo súboru

ZISŤOVANIE HOSTITEĽSKEJ STANICE:

-sL: List Scan – zobraziť zoznam cieľových staníc, ktoré sa majú skenovať

-sP: Ping Scan – nevykonať nič iné okrem zistenia, či je hostiteľská stanica online

-P0: Treat all hosts as online — preskočiť zisťovanie hostiteľských staníc

-PS/PA/PU [portlist]: pre zadané porty vykonať zistenie protokolov TCP SYN/ACK alebo UDP

-PE/PP/PM: vyskúšať ICMP echo, parameter timestamp a požiadavku na sieťovú masku

-n/-R: Nikdy nevykonávať DNS preklad/Vždy vykonávať preklad DNS [pôvodné nastavenie: niekedy]

–dns-servers <serv1[,serv2],…>: Zadať vlastné servery DNS

–system-dns: Použiť prekladač DNS operačného systému

SPôSOBY SKENOVANIA:

-sS/sT/sA/sW/sM: Sken typu TCP SYN/Connect()/ACK/Window/Maimon

-sN/sF/sX: Skeny typu TCP Null, FIN a Xmas

–scanflags <flags>: Nastaviť vlastné flagy skenu TCP scan

-sI <zombie host[:probeport]>: Sken typu Idlescan

-sO: Sken protokolu IP

-b <ftp relay host>: Sken využívajúci FTP bounce

ŠPECIFIKÁCIA PORTOV A PORADIE SKENOVANIA:

-p <port ranges>: Len špecifikované porty

Príklad: -p22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080

-F: Fast – Vykonať sken len na portoch zahrnutých v súbore nmap-services

-r: Skenovať porty postupne a nie náhodne

DETEKCIA SLUŽBY/VERZIE:

-sV: Testovať otvorené porty na určenie informácií o službe/verzii

–version-light: Kvôli rýchlejšej identifikácii služby/verzie vykonať len tie najpravdepodobnejšie testy

–version-all: Vykonať všetky možné testy

–version-trace: Zobraziť podrobnosti o priebehu skenovania verzie (pre účely debugovania)

DETEKCIA OS:

-O: Povoliť detekciu OS

–osscan-limit: Zúžiť detekciu OS len na sľubne vyzerajúce cieľové stanice

–osscan-guess: Použiť agresívnejšiu detekciu OS

ČASOVANIE A VÝKON:

-T[0-5]: Nastaviť časovaciu šablónu (vyššie číslo zodpovedá rýchlejšej šablóne)

–min-hostgroup/max-hostgroup <size>: Veľkosti skupín paralelných skenov

–min-parallelism/max-parallelism <msec>: Paralelizácia testu

–min-rtt-timeout/max-rtt-timeout/initial-rtt-timeout <msec>: Udáva veľkosť hodnoty RTT testu

–max-retries <tries>: Udáva počet retransmisií testu skenovania portov.

–host-timeout <msec>: Po uplynutí tohoto časového limitu ukončiť test cieľovej stanice

–scan-delay/–max-scan-delay <msec>: Prispôsobiť oneskorenie medzi testami

OBÍDENIE FIREWALLU/IDS A FALŠOVANIE:

-f; –mtu <val>: Fragmentovať pakety ( s pridanou možnosťou fragmentovania podľa veľkosti MTU)

-D <decoy1,decoy2[,ME],…>: Ukryť sken použitím trikov

-S <IP_Address>: Sfalšovať zdrojovú adresu

-e <iface>: Použiť zadané rozhranie

-g/–source-port <portnum>: Použiť dané číslo portu

–data-length <num>: Do odosielaných paketov vložiť náhodné data

–ttl <val>: Nastaviť veľkosť položky time-to-live protokolu IP

–spoof-mac <mac address/prefix/vendor name>: Sfalšovať MAC adresu aktuálneho počítača

–badsum: Odoslať pakety s falošným kontrolným súčtom TCP/UDP

VÝSTUP:

-oN/-oX/-oS/-oG <file>: Výstup skenu zadaného súboru vo formáte obyčajnom, XML, s|<rIpt kIddi3,

a Grep.

-oA <basename>: Výstup súčasne vo všetkých troch hlavných formátoch

-v: Zvýšiť úroveň priebežného výstupu (pre väčší účinok použiť dvakrát)

-d[level]: Nastaviť alebo zvýšiť úroveň debugovania (Zmysel majú hodnoty do 9)

–packet-trace: Zobraziť všetky odoslané a prijaté pakety

–iflist: Vytlaciť rozhrania hostiteľskej stanice a trasy (pre účely debugovania)

–append-output: Namiesto vymazania dát súborov pridať výstup k dátam zadaných výstupných súborov

–resume <filename>: Pokračovať v prerušenom skene

–stylesheet <path/URL>: Na prenesenie výstupu vo formáte XML do formátu HTML použiť stylesheet XSL

–webxml: Na získanie prenositeľnejšieho formátu XML použiť referenčný stylesheet zo stránky Insecure.Org

–no-stylesheet: Nepoužívať stylesheet pre výstup v XML

RôZNE:

-6: Povoliť sken pre protokol IPv6

-A: Povoliť detekciu OS a verzie

–datadir <dirname>: Zadať vlastné umiestnenie dátového súboru pre Nmap

–send-eth/–send-ip: Odoslať použitím neupravených ethernetových rámcov alebo IP paketov

–privileged: Usudzovať, že užívateľ má plné oprávnenia

-V: zobraziť číslo verzie

-h: zobraziť súhrn tejto stránky nápovedy.

PRÍKLADY:

nmap -v -A scanme.nmap.org

nmap -v -sP 192.168.0.0/16 10.0.0.0/8

nmap -v -iR 10000 -P0 -p 80